Prácticas de seguridad

Copyleaks se enorgullece de tomar muy en serio la seguridad y la privacidad de los datos. Nuestra máxima prioridad es proteger a nuestros clientes, nuestro sistema y nuestra infraestructura, utilizando los niveles de seguridad más altos.

La ansiedad por la seguridad de los datos es común en la era digital actual, en la que se recopilan datos de forma masiva y la seguridad de los datos es mínima. Prevenir el acceso no autorizado a la información personal es una cuestión esencial en todo el mundo. A pesar de seguir las mejores prácticas de ciberseguridad, las posibilidades de una filtración de datos no son imposibles. Para aliviar el temor de nuestros usuarios con respecto a la seguridad de los datos, Copyleaks ofrece un cifrado de 256 bits de nivel militar con una conexión SSL, lo que garantiza que el contenido de sus documentos y su cuenta estén siempre seguros.

No es raro que piratas informáticos y terceros no autorizados intenten robar información confidencial de los usuarios en línea. Por eso, hemos aumentado las medidas de seguridad y protección de datos para garantizar la seguridad de nuestros usuarios, como se describe en nuestra declaración legal que establece los términos y condiciones de los servicios de nuestro sitio web. Este documento proporciona una lista detallada de los tipos de información personal almacenada en nuestro sitio web. Aunque tenemos cookies, estas no pueden realizar ninguna acción en su dispositivo móvil o computadora de escritorio. Las cookies se guardan solo para mejorar su experiencia.

Las cookies de nuestro sitio web no transfieren información personal de su dispositivo a ningún otro sistema a menos que otro sistema utilice las cookies proporcionadas por Copyleaks. Dichas cookies de terceros están fuera del control de Copyleaks y dependen de la configuración elegida por el usuario. Usted tiene la opción de ajustar la configuración de seguridad de su computadora/sistema y restringir el uso de dichas cookies accediendo a su cuenta en nuestro sitio y modificando la configuración en su navegador.

En Copyleaks, trabajamos incansablemente para encontrar y corregir todos los errores de seguridad y garantizar la seguridad de su información personal. Nuestro equipo de investigación y desarrollo profesional analiza periódicamente nuestro sistema para detectar problemas de seguridad. Además, Copyleaks trabaja en estrecha colaboración con equipos de seguridad externos para ejecutar pruebas de penetración en nuestros sistemas. Trabajamos las 24 horas del día para optimizar nuestro sistema, mejorar la experiencia de los usuarios y eliminar los problemas de seguridad.

Es común encontrar inquietudes al registrarse en servicios en línea, en particular aquellos que no incluyen políticas de seguridad. Sin embargo, en Copyleaks, priorizamos la seguridad de los datos de nuestros clientes por sobre cualquier otra cosa. Nuestro software basado en la nube ofrece una característica única basada en la seguridad, que permite a los usuarios iniciar sesión desde cualquier dispositivo o navegador web a través de un sólido proceso de autenticación. Para aumentar las prácticas de seguridad por parte de los usuarios, recomendamos que utilicen contraseñas seguras combinadas con autenticación multifactor.

No permitimos que los usuarios inicien sesión desde dispositivos considerados sospechosos. Además, alertamos a los usuarios sobre inicios de sesión no autorizados y solicitamos confirmación por parte de los usuarios sobre su autenticidad. Estas son solo algunas de las prácticas que seguimos en Copyleaks para mejorar nuestros servicios y mantener una seguridad absoluta para todos nuestros clientes.

Esta guía incluye la descripción general de seguridad principal de cómo Copyleaks mantiene los datos seguros y protegidos.

Arquitectura del sistema

La arquitectura de Copyleaks está diseñada para el alojamiento en la nube. Todos los componentes de nuestros productos se almacenan en la nube, lo que maximiza la seguridad de los datos. Al usar la nube, Copyleaks puede mantener la flexibilidad en términos de carga a través de nuestro mecanismo de seguridad integrado diseñado por los mejores ingenieros de Google Cloud.

El sistema de Copyleaks fue diseñado y construido utilizando la arquitectura de microservicios. A través de este diseño, nuestro servicio se actualiza y optimiza continuamente para nuestros usuarios. Estas actualizaciones incluyen nuevas funciones, correcciones de seguridad y correcciones de errores. Además, todas estas actualizaciones de infraestructura se completan sin tiempo de inactividad. Por lo tanto, para todos los clientes de Copyleaks, este proceso es perfecto y sin interrupciones del servicio.

Centros de datos

Centros de datos Copyleaks:

- Copyleaks.com – ubicada en EE. UU.

- Copyleaks.eu – ubicada en Alemania.

La infraestructura de Copyleaks está alojada en Google Cloud y es sumamente segura, con protección física las 24 horas, los 7 días de la semana y los 365 días del año. Obtenga más información sobre Política de protección física de Google Cloud.

Seguridad del producto

Las medidas de seguridad de Copyleaks tienen como objetivo comprobar las vulnerabilidades del sistema y encontrar soluciones inmediatas y a largo plazo. Nuestro equipo de profesionales escanea y revisa periódicamente los puntos de acceso para garantizar la privacidad de los datos en todos los niveles. Todos nuestros productos están diseñados para mejorar la experiencia de nuestros usuarios, a la vez que maximizan y previenen la pérdida de información. Al ser una aplicación de software basada en la nube, Copyleaks le ayuda a mantener la información segura en la zona de copia de seguridad en la nube. Nos aseguramos de que su información no sea utilizada por ningún otro sistema o aplicación mientras utilice nuestra plataforma hasta que haya otorgado permisos explícitos a terceros o haya habilitado las ventanas emergentes de esos sitios por separado.

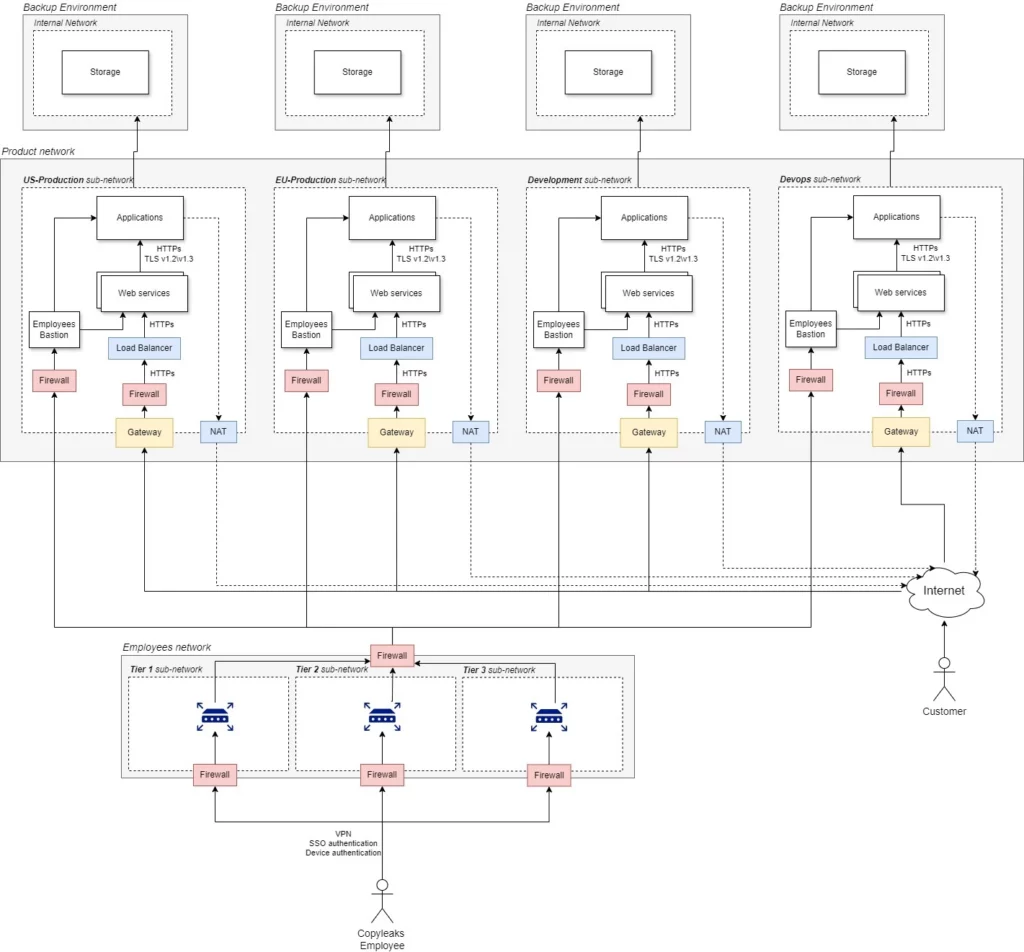

Seguridad de la red

El software/plataforma Copyleaks se comunica a través de una red interna de la empresa. Todos nuestros componentes utilizan esta red. Los empleados de Copyleaks no tienen acceso a este recurso a menos que sea específicamente necesario para operar el sistema. Además, los empleados de Copyleaks utilizan una estructura de red independiente, que conecta las redes interna y de empleados a través de una VPN segura. Los firewalls internos monitorean el acceso de los empleados y lo limitan según sea necesario. Todos los incidentes informados se envían de inmediato al equipo de prevención/seguridad de datos. Todas las conexiones entrantes a la red interna están protegidas. Para obtener permiso para acceder al sistema de red interna, el solicitante debe probar su identidad mediante un certificado de cliente SSL. Después de probar la identidad del solicitante, el sistema aplica limitaciones sobre quién puede acceder a cada componente. Las conexiones desconocidas de fuentes no confiables se bloquearán y se informarán de inmediato para una investigación más profunda. La comunicación dentro de la red interna está protegida mediante TLS v1.2 o posterior. El equipo de seguridad actualiza y mejora continuamente estos protocolos de seguridad.

Seguridad de datos

La seguridad de los datos es una parte integral de los mecanismos de seguridad de Copyleaks. Los datos se cifran tanto en tránsito como en reposo. En reposo, todos los datos guardados se cifran. Usamos cifrado AES de 256 bits para cifrar los datos. La clave la administra Google Cloud y se rota automáticamente según sea necesario. En tránsito, todos los datos se transfieren utilizando solo canales seguros (HTTP). El procedimiento de copia de seguridad de los datos se realiza a diario. Almacenamos los datos respaldados en nuestros centros de datos seguros con sede en EE. UU. durante al menos cuatro meses, lo que le brinda tranquilidad.

Política de recopilación de datos

Mantenemos dos copias de los datos del cliente. Cada uno de nuestros centros de datos se respalda diariamente. La copia de seguridad se almacena en un centro de datos de Google Cloud diferente para garantizar la seguridad de los datos en caso de catástrofe.

Nuestra política de respaldo de datos fue diseñada para resolver problemas causados por la infraestructura (por ejemplo, terremotos) y problemas causados por errores de los empleados de Copyleaks. Por el contrario, los problemas causados por los usuarios (por ejemplo, la eliminación accidental de un archivo por parte de un usuario) no forman parte del alcance de esta política.

Seguridad de las aplicaciones

Hacemos de la seguridad nuestra máxima prioridad al escribir nuestras aplicaciones. Para lograr un alto nivel de seguridad, nosotros:

- Ejecute de forma rutinaria exploraciones de vulnerabilidad de los componentes de nuestro sistema.

- Actualice la seguridad de nuestros productos periódicamente.

- Utilice analizadores de código estático para detectar códigos problemáticos.

- Anonimice cualquier dato individual mientras analiza y, en última instancia, mejora nuestros estándares de seguridad.

Nuestras aplicaciones se actualizan cada pocos días y a un ritmo muy rápido para detectar cualquier amenaza de seguridad. Esta alta tasa y frecuencia nos permite reaccionar rápidamente ante cualquier cambio necesario en nuestra infraestructura. Todo esto sin tiempo de inactividad, lo que proporciona un servicio continuo e ininterrumpido al usuario final.

Vigilancia

Nuestro sistema se monitorea continuamente las 24 horas del día, los 7 días de la semana. Esto nos permite responder de manera instantánea tan pronto como detectamos cualquier incidente de inactividad. Monitoreamos nuestro sistema cada 5 minutos desde 5 regiones diferentes en todo el mundo: Europa (Bélgica), Asia Pacífico (Singapur), Sudamérica (São Paulo) y Estados Unidos (Iowa, Oregón, Virginia). Las comprobaciones de monitoreo global garantizan servicios optimizados para nuestros clientes en todo el mundo. Este enfoque de informes de inactividad en múltiples ubicaciones nos permite identificar rápidamente si una región geográfica específica tiene problemas de red. Como cualquier otro sistema de software, pueden ocurrir incidentes del sistema de vez en cuando. Para mantener a la comunidad de usuarios de Copyleaks informada de tales ocurrencias, mantenemos un sitio web independiente. Los usuarios de Copyleaks pueden mantenerse actualizados con los tiempos de inactividad del sistema, si los hubiera, en status.copyleaks.com. Durante nuestra incorporación, recomendamos encarecidamente a nuestros usuarios que se suscriban a las actualizaciones de estado en vivo en este sitio web. Como dato a tener en cuenta, los servicios Copyleaks funcionan con un tiempo de actividad promedio histórico de 99,95%, lo que constituye un récord impresionante en la industria.

Prácticas de los empleados

De forma predeterminada, los agentes de Copyleaks no tienen acceso a los archivos enviados por los clientes. Si el cliente desea permitir que los agentes de Copyleaks accedan a los suyos, debe permitirlo explícitamente y limitar el acceso por un período de tiempo. Después de conceder el acceso, algunos agentes de Copyleaks tendrán acceso a los escaneos de los clientes.

Contamos con un equipo experimentado para gestionar las cuentas de usuario. No tomamos a la ligera la seguridad de los empleados. Nuestros expertos profesionales trabajan incansablemente para garantizar que los servicios de Copyleaks funcionen sin problemas y que solo se les permita el acceso a la información relacionada con sus responsabilidades. Copyleaks accede principalmente a los datos de los usuarios para mejorar su servicio y abordar cualquier inquietud. Nos aseguramos de que todos los empleados validen su identidad a través de un estricto proceso de seguridad antes de obtener acceso a nuestro sistema. Los empleados deben seguir obligatoriamente un proceso de autenticación de dos factores para eliminar los riesgos de acceso indebido. Copyleaks también aplica una política de contraseñas compleja, que garantiza que las contraseñas que se utilizan estén compuestas de caracteres aleatorios, letras y otros elementos. Se realizan más controles, balances y auditorías aleatorias a los empleados de la empresa para eliminar las posibilidades de violación de datos.

No todos los empleados tienen acceso a todos los datos de los usuarios, y esto se ha hecho a propósito para que ningún empleado pueda acceder fácilmente a los datos de los usuarios. Los empleados también deben iniciar sesión en sus navegadores web utilizando los correos electrónicos de la empresa, lo que permite al equipo de seguridad de Copyleaks supervisar las actividades de los empleados según los protocolos establecidos.

Cumplimiento

- Los centros de datos de Copyleaks recopilan y procesan la información que usted envía al crear su cuenta de acuerdo con la Ley de Protección de la Privacidad de Israel, 5741-1981. Cumplimos con esta ley de protección de la privacidad para salvaguardar los datos de nuestros usuarios.

- El centro de datos de la UE (copyleaks.eu) cumple con el RGPD.

- PCI DSS: no almacenamos, procesamos ni transmitimos datos de los titulares de tarjetas. Copyleaks utiliza Stripe Inc para ejecutar transacciones de pago.

Proveedores de terceros

Nuestros servicios ofrecen la posibilidad de conectarse con plataformas de servicios externos. Estos enlaces de terceros no están incluidos en el ámbito de aplicación del sistema de seguridad de datos de Copyleaks. Para proteger sus datos, lea la declaración de los sitios de terceros antes de proporcionar cualquier información personal.

Más información sobre la seguridad de datos de Copyleaks

Buscamos mejorar la seguridad de la información para nuestros usuarios. Si tiene alguna inquietud sobre la seguridad de sus datos, puede informarla a nuestro equipo. Como usuario registrado, puede enviar una captura de pantalla de su incidente de seguridad desde su dirección de correo electrónico registrada a [email protected]. También puede agregar cualquier otra información relevante relacionada con la violación de seguridad en el correo electrónico.

Si tiene alguna pregunta sobre nuestras medidas de seguridad, puede enviar su consulta a [email protected]Si tienes alguna consulta sobre nuestra Política de privacidad o Términos y condiciones, puede comunicarse con nuestro equipo de soporte utilizando su ID de correo electrónico de Copyleaks, y abordaremos sus inquietudes lo antes posible.

Como siempre, estamos haciendo todo lo posible para eliminar el riesgo de los ciberdelincuentes y mantener su información confidencial protegida a toda costa. Si alguna vez siente que su cuenta se ha visto comprometida, contáctenos de inmediato por correo electrónico. También puede eliminar su información mientras deshabilita su cuenta visitando https://id.copyleaks.com/security/delete-internal-data.

Informe de vulnerabilidad

Realizamos escaneos de vulnerabilidades y escaneos de penetración regularmente a través de Google Cloud. Siempre agradecemos y alentamos los comentarios de nuestros usuarios si han identificado una vulnerabilidad de cualquier tipo. Puede enviar un informe a Copyleaks con los siguientes detalles:

- Si es un usuario registrado de Copyleaks y la dirección de correo electrónico asociada a su cuenta.

- Captura de pantalla del problema.

- Cualquier otra información que quieras compartir.

- Lee mas aquí.